Počítačové viry si už vydobyly značný respekt. Zdaleka ne každý si vesele brouzdá internetem, aniž by byl krytý alespoň základními obrannými programy a mnohými jistě proletí záchvěv paniky, když zasunou flashdisk do neznámého počítače. Digitální infekce není radno podceňovat. Myslíte si ale, že stačí mít aktivovány nejvýkonnější antivirové programy, chovat se vůči svému počítači zodpovědně, na internetu navštěvovat jen nezbytně nutné stránky a jste stoprocentně chráněni před kybernetickými útoky? Tak to jste úplně vedle. Existují totiž věci, o nichž by snad ani běžný uživatel počítače neměl vědět. Zocelení čtenáři OSLA to ale jistě ustojí bez větších traumat.

Mohou vás třeba zajmout a mučit anebo nějak vydírat, aby jste prozradili dejme tomu hesla k počítači či kreditní kartě. Jde to ale i bez násilí vůči uživateli. Existují různé útoky postranními kanály, které využívají fyzické slabiny napadeného systému. Útočník může využít analýzu času potřebného k výpočtům, odběru energie anebo třeba vytvářeného elektromagnetického pole ke zjištění údajů, s nimiž prolomí obranu uživatele. Může dojít i na útoky záměrným zaváděním chyb, kdy se útočník snaží ovlivnit fungování napadeného systému a tak se dozvědět, co potřebuje. Lze k tomu použít například krátkodobé změny napájecího napětí, extrémní teploty či ozáření intenzivním světlem. Anebo vás zradí hardware, který je předem zmanipulovaný tak, aby škodil uživateli. Může vytvářet díry v obraně systému anebo ho poškozovat či přímo zničit. Nedávno se ukázalo, že to jde i běžně nezjistitelným způsobem.

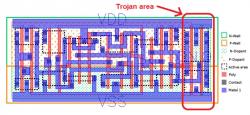

Georg Becker z Massachusettské univerzity v Amherstu a jeho kolegové tvrdí, že integrované obvody mohou být zmanipulované tak, že to prakticky nelze vůbec poznat. Vymysleli způsob, jak vytvářet extrémně maskované hardwarové trojské koně. Na pohled jsou takové obvody nerozeznatelné od pravých. Nelze je zjistit dokonce ani detailní prohlídkou pod mikroskopem ani výkonnými nástroji pro odhalování běžných hardwarových trojských koní. Jak je to vůbec možné?

Becker a spol. při výrobě integrovaných obvodů s trojským koněm nenápadně u tranzistorů změnili polaritu dopantů. Dopanty, čili legovací látky, jako je například galium či fosfor, se přidávají k materiálu, z něhož se dělají tranzistory, aby ovlivnily jeho schopnost vést elektrický proud. Při konstrukci trojského obvodu přitom dojde jen ke změně struktury materiálu na atomární úrovni. Integrovaný obvod pak vypadá přesně tak, jak by vypadat měl, ale ve skutečnosti dělá něco jiného. Badatelé své maskované trojské obvody vyzkoušeli v architektuře generátoru náhodných čísel procesorů Ivy Bridge od Intelu, který bývá Achillovou patou obrany, a také je použili ke konstrukci skrytého postranního kanálu k úniku informací.

Mezi odborníky na kybernetickou bezpečnost už dlouho panuje obava, že by klíčové součástky elektroniky kritických systémů armády či průmyslu mohly být během výroby zmanipulovány ke zradě majitelů. Zvlášť pokud se vyrábějí v ne právě přátelsky naladěné cizí zemi, jak to bývá v případě USA. Zatím se taková elektronika s hardwarovým trojským koněm neobjevila. Možná to ale bylo proto, že prakticky nikdo nevěděl, jak by mohl vypadat pořádně maskovaný trojský obvod. Teď už to tušíme. Výzkum nebezpečných technologií, jako jsou právě maskované trojské koně Beckerova týmu, bývá často kritizován, že vlastně poskytuje padouchům návod ke zneužití. Na hardwarových trojských koních je ale názorně vidět, jak hluboký a hloupý to je omyl. Bez Beckerova výzkumu bychom dál netušili, že jak důvtipné manipulace hardwaru mohou fungovat. Pokud by se tím někdo doopravdy zabýval, tak by v tom mohl nerušeně pokračovat. Když víme, že taková možnost existuje, můžeme s tím něco dělat. Třeba vyvíjet schopnější detekční postupy. Nevědomost bývá horší než nebezpečná pravda.

Literatura

Workshop CHES 2013, Wikipedia (Side channel attack, Hardware Trojan).

Diskuze: