Škodlivé počítačové programy rostou jako houby po dešti a občas to vypadá, že si už dávno žijí svým vlastním životem. Nepřátelské počítačové inteligence ve skutečnosti tak schopné asi nebudou a ještě nějaký čas budou potřebovat primáty, aby rozmnožovali jejich řady a šířili je na nová území. Zároveň se ale na historii škodlivého software dají poměrně slušně napasovat fylogenetické analýzy, které mohou odhalit jejich vzájemné příbuzenské vztahy. Samozřejmě, software vyrábějí lidé a bez internetu by bylo fungování virů, červů a podobné nakažlivé malwarové čeládky velice omezené. Na druhou stranu, přesně to stejné můžeme říct i o lidských mláďatech.

Každým rokem se objevuje nové a nové malware, stále propracovanější a zlejší vůči obětem. Nerodí se ale jen tak, z internetové špíny. Každý takový program má svoji historii a navazuje na nějaké starší koncepty. A právě znalost této historie a příbuzenských vazeb, které z ní vyplývají, by se mohla stát dobrou zbraní ve válce proti virtuálním škůdcům. Zajímavé myšlenky se chopil Josh Saxe z laboratoří projektu Invincea ve Fairfaxu, Virginie. Invinceu financuje Cyber Genome Program, který mají (nikterak překvapivě) na svědomí američtí vojenští vývojáři DARPA. Saxův tým předvedl závěrem loňského roku na konferenci Neural Information Processing Systems Conference v nevadském Lake Tahoe nový styl analýzy malware, který nebazíruje čistě na struktuře programu. V dnešní době tuhle práci dělají automatické systémy, které malware odhalují a určují právě podle jejich programu. S tím ale hackeři mnohdy počítají a dovedou skutečné znění programu účinně maskovat.

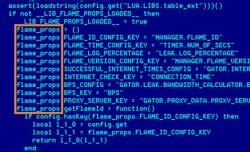

Saxe a spol. navrhují brát v potaz nikoliv samotný program, ale to, jak se dotyčné malware projevuje. Slangem molekární biologie – neřešit ani tak genom, ale spíš proteom, čili soubor vytvořených proteinů v buňce. Badatelé si tenhle přístup otestovali na více než 100 tisících vzorcích malware, nasbíraných mezi únorem 2012 a červnem 2012. Saxeho tým každý z nich spustil v laboratorním prostředí a pak sledovali komunikaci mezi programem a počítačem, na němž právě běžel.

Po prohrabání ohromného množství dat se jim podařilo vystopovat určité prvky chování malware, například specifické sledy vykonávání příkazů, které se opakovaly napříč více studovanými vzorky. Podle Saxeho a spol. takové soubory příkazů prozrazují, že autor programu zrecykloval části jiného, staršího malware. Podle typických souborů příkazů nakonec badatelé zařadili jednotlivé programy do skupin, takzvaných rodin malware (malware families). Podoba s genovými rodinami (gene families) jistě nebude zcela náhodná.

Průběžně aktualizovaný katalog rodin malware by se podle všeho mohl stát velmi užitečným nástrojem komunity kolem bezpečnosti počítačů a sítí, která je prý zvyklá o těchto věcech komunikovat nahodile, podle okamžité potřeby. Často se navíc objevují na sobě nezávislé a bezesporu pracné analýzy nových typů malware, které vznikly současně – kvůli nedostatku vzájemné komunikace. Podle komentátorů navíc bude možné i snadněji odhalit autory konkrétního malware. Možná si budou muset dávat větší pozor i autoři velice sofistikovaných útočných červů, jako třeba Stuxnet, Duqu anebo Flame, o nichž se říká, že vznikly v armádních laboratořích nejmenovaných zemí. Zároveň je ale jasné, že když tohle hackeři vědí, tak se určitě pokusí v tomto směru vymyslet nějaké triky či kamufláže, které by analýzy chování a následné zařazení jejich produktů ztížily.

Prameny:

NewScientist 4.1. 2013.